vSphere Identity Federation – die Einrichtung

Im letzten Beitrag dieser Serie beschrieb ich die Theorie der vSphere Identity Federation. Hier gehe ich nun auf die Einrichtung ein. Diese besteht aus zwei Teilen: Der Konfiguration des vCenters und der Konfiguration des AD FS Servers.

Auf dem AD FS Server

Zunächst konfiguriere ich den AD FS Server entsprechend den Anforderung der Identity Federation.

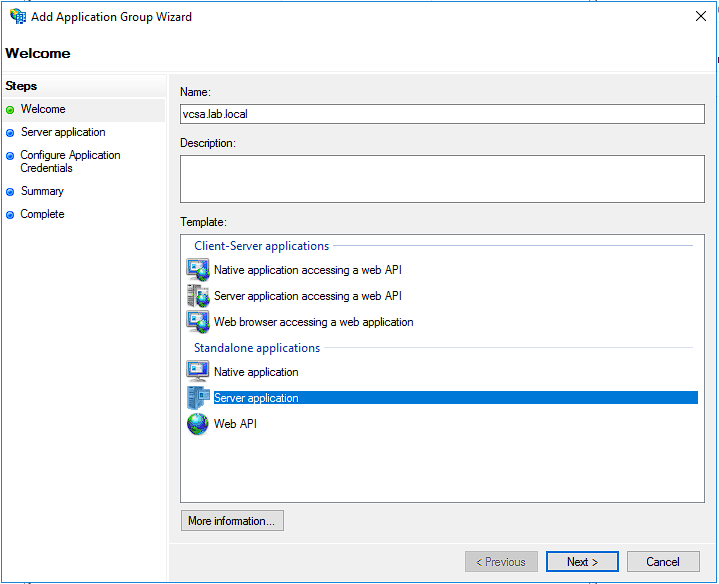

In der AD FS Management Konsole erstelle ich zunächst eine neue Application Group. Den Namen kann man frei wählen und als Template wählt man Server application in der Kategorie Standalone applications. Ich verwende den Namen des vCenters und vergebe keine Beschreibung:

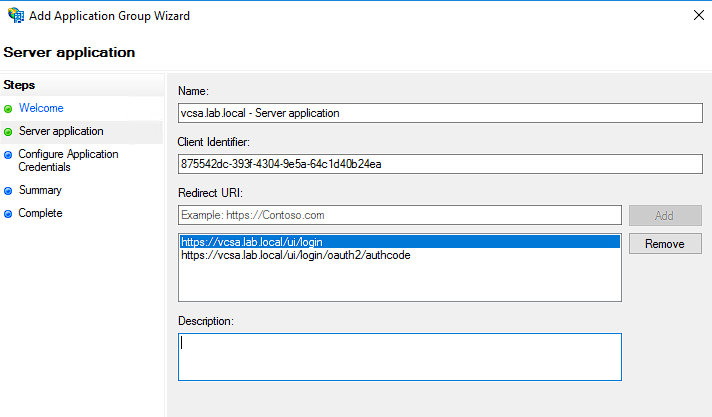

Auf der nachfolgenden Seite kopiere ich mir den Client Identifier (den benötige ich später erneut) und füge zwei Redirect URIs hinzu:

https://<vcenter>/ui/login

https://<vcenter>/ui/login/oauth2/authcode

Das fertig ausgefüllte Formular sieht dann wie folgt aus:

Optional kann man eine Beschreibung angeben oder den Namen bearbeiten.

Auf der nachfolgenden Seite setze ich den Haken bei “Generate a shared secret” und kopiere dieses. Auch das shared secret benötige ich später erneut.

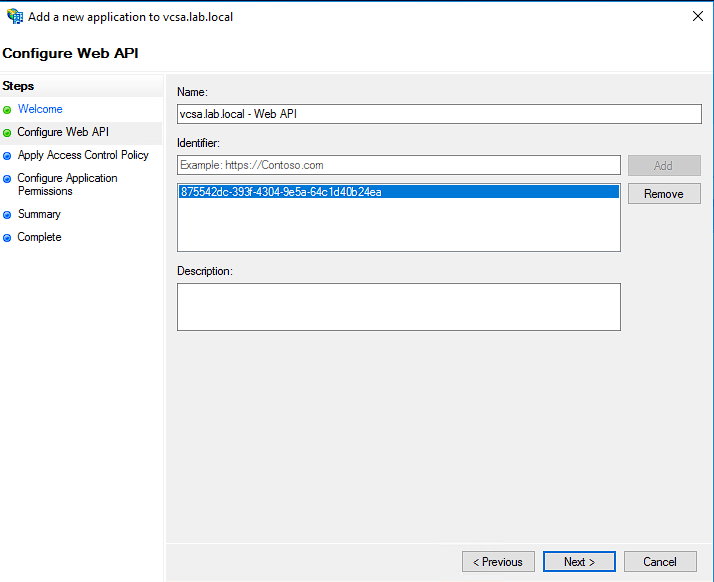

Nun bearbeite ich die Application Group und füge ihr eine Applikation mit dem Template Web API hinzu. Auf der ersten Konfigurationsseite benötige ich den Client Identifier aus dem vorherigen Schritt:

Als Access Control Policy kann die verwendete Policy frei gewählt werden.

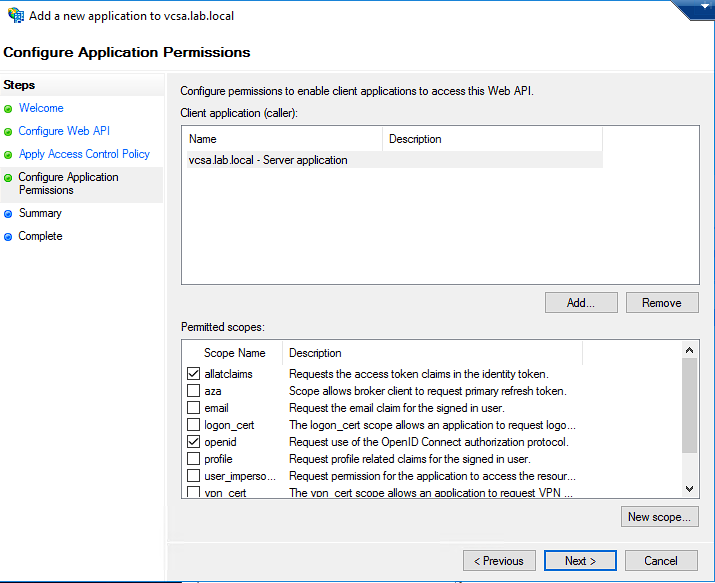

Bei den Application Permissions ist es notwendig, dass ich der Applikation erlaube auf die Scopes ‘allatclaims’ und ‘openid’ zuzugreifen.

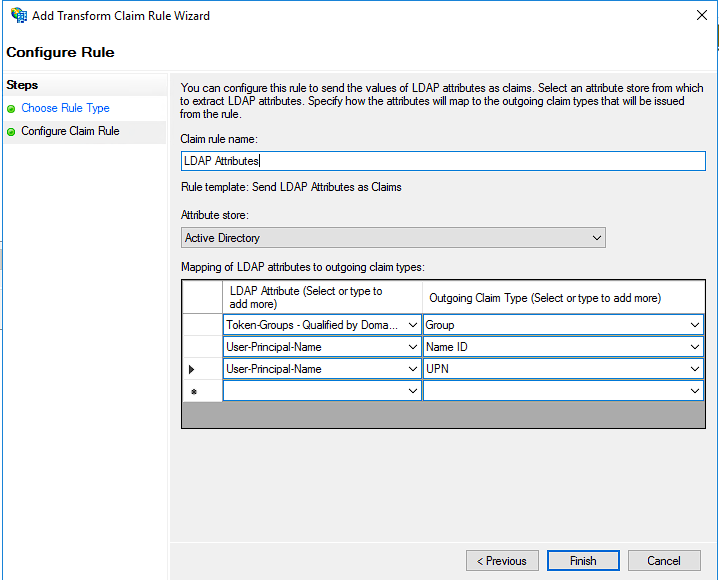

Nach Abschluss bearbeite ich die gerade erstellte Applikation erneut. Im Tab “Issuance Transform Rules” muss mindestens eine Regel hinzugefügt werden. Natürlich lassen sich die einzelnen Claims auch auf mehrere Regeln aufteilen:

Nun sollte der AD FS Server fertig konfiguriert sein.

Und das vCenter?

Um die vSphere Identity Federation einrichten zu können, wird ein SSO-Administrator benötigt. Der Benutzer

Administrator@vsphere.local hat diese Rechte im Standard.

Doch im Vorfeld muss ich das Zertifikat des AD FS Servers dem vCenter als vertrauenswürdig einstufen.

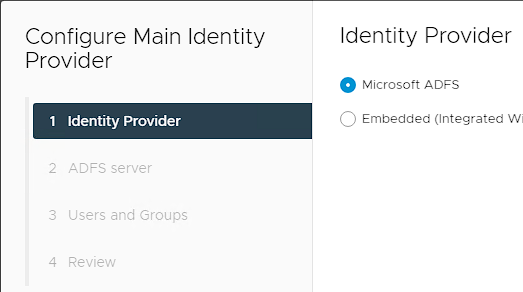

Wie die gesamte Konfiguration von vSphere Authentication findet auch diese hier in der SSO-Konfiguration statt. Dort rufe ich über die Schaltfläche “Change Identity Provider” (oben rechts) den Assistenten für die Einrichten auf. Auf der ersten Seite wähle ich Microsoft ADFS.

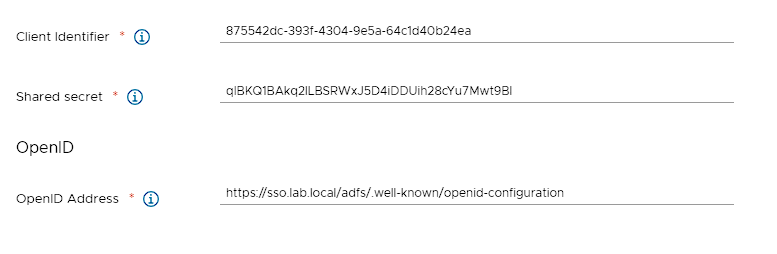

Auf der nächsten Seite konfiguriere ich die Verbindung zum AD FS Server. Die dort benötigte OpenID Adresse ist https://<adfs>/adfs/.well-known/openid-configuration.

Auf der nachfolgenden Seite gebe ich die Verbindungsdaten für LDAP/LDAPS ein. Diese benötigt das vCenter nur um Gruppen und Benutzer im Active Directory zu suchen, damit ich diese in den Berechtigungen von vSphere verwenden kann.

Nun kann ich mich mit Hilfe das AD FS Servers am vCenter anmelden.

Die Nacharbeiten

Migriert man eine vorhande Umgebung (brown Field), ist möglicherweise der Name der Identity Federation ein anderer als der von bis dahin genutzten Identitätsquellen. Dies führt dazu das alle vergebenen Berechtigungen ungültig werden und diese neu vergeben werden müssen.

Sollte irgendwann in der Zukunft die Verbindung zum AD FS Server gestört sein, weil z.B. das Zertifikat geändert wurde, ist es ratsam einen “Notbenutzer” anzulegen. Dies kann irgendein Nutzer in der SSO-Domäne von vSphere sein, dieser sollte aber weitgehende administrative Rechte besitzen.