vSphere Identity Federation – die Theorie

Mit vSphere 7 kam eine neue Funktion hinzu: vSphere Identity Federation. Doch was ist diese, wie arbeitet sie und wie richtet man sie ein? In dieser Serie gehe ich darauf ein.

Was ist die vSphere Identity Federation?

Jeder vSphere Administrator sollte die Komponente vSphere Authentication kennen. Diese ersetzt den aus vSphere 6 bekannten Platform Services Controller (PSC). Als zentrale Komponente für die Authentifizierung ist diese unter anderem für die Anmeldung am vCenter zuständig. Standardmäßig wird dieser mit zwei Identitätsquellen konfiguriert, welche vom Administrator erweitert werden können. Dabei kann er z.B. ein Unternehmensverzeichnis (LDAP/Active Directory) als Identitätsquelle konfigurieren. Allerdings überprüft vSphere Authentication in dieser Konfiguration auch die Kennwörter.

Mit der vSphere Identity Federation wird die Authentifizierung von Benutzern vom vCenter getrennt und einem externen Identitätsanbieter zugeordnet. Somit können weitere Anforderungen an die Authentifizierung gestellt werden wie z.B. zertifikatsbasierte Authentifizierung. Dies erhöht die Sicherheit im Datacenter, da alle Anmeldedaten nur auf dafür bereitgestellten Systemen verarbeitet werden.

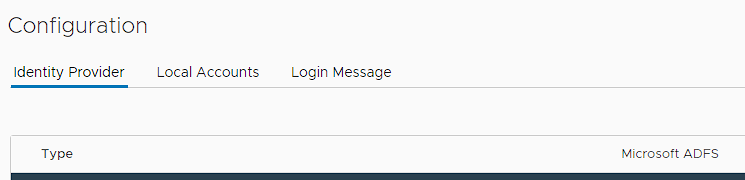

Zum Zeitpunkt dieses Artikels unterstützt vCenter nur Microsoft AD FS als Identitätsanbieter. Daher schreibe ich hier nachfolgend auch nur von AD FS.

Wie funktioniert es?

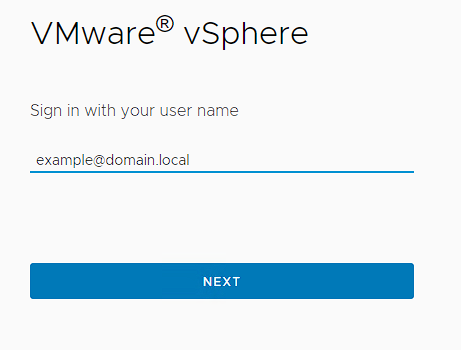

Für den Nutzer ist es denkbar einfach. Sobald die Identity Federation eingerichtet ist, erscheint in dem Anmeldeformular des vCenters nur noch ein Feld für den Anmeldenamen:

Gibt der Nutzer hier seinen Anmeldenamen ein, wird er zu dem ADFS Server umgeleitet, der nun die Authentifizierung durchführt. Nach erfolgter Authentifizierung leitet der AD FS Server den Nutzer zum vCenter zurück. Dabei schickt er im Header aber weitere Informationen mit. Darin steht z.B. der Anmeldename aber auch einen sogenannter Access Token. Mit Hilfe dieses Token kann nun das vCenter die Identität des Nutzers validieren. Technisch wird dies über OpenID realisiert.

Die Ausnahme

Wird jetzt jede Authentifizierungsanfrage auf den AD FS Server ausgelagert? Nein, die API bleibt bislang im Legacy Auth. Dies bedeutet das z.B. die PowerCLI, oder Backupprogramme die Identity Federation nicht unterstützen müssen, da für sie sich der Anmeldeprozess nicht ändert. Es wird aber empfohlen alle API-Zugriffe, wo dies möglich ist, auf Token basierte Authentifizierung umzustellen.

Und die Einrichtung?

Da das gesamte Thema zu viel für einen einzelnen Beitrag wäre, werde ich auf die Einrichtung in einem weiteren Beitrag eingehen. Sei gespannt!